1 互聯網數據中心網絡多層設計原則

從本質上說,互聯網數據中心網絡多層設計原則是劃分區域、劃分層次、各自負責安全防御任務,即將復雜的數據中心內部網絡和主機元素按一定的原則分為多個層次多個部分,形成良好的邏輯層次和分區。

數據中心用戶的業務可分為多個子系統,彼此之間會有數據共享、業務互訪、數據訪問控制與隔離的需求,根據業務相關性和流程需要,需要采用模塊化設計,實現低耦合、高內聚,保證系統和數據的安全性、可靠性、靈活擴展性、易于管理,把用戶的整個IT 系統按照關聯性、管理等方面的需求劃分為多個業務板塊系統,而每個系統有自己單獨的核心交換,服務器,安全邊界設備等,逐級訪問控制,并采用不同等級的安全措施和防護手段。

互聯網數據中心網絡可同時從個方面劃分層次和區域:

(1)根據內外部分流原則分層。

(2)根據業務模塊隔離原則分區。

(3) 根據應用分層次訪問原則來分級。

數據中心網絡分層

1.1 分層

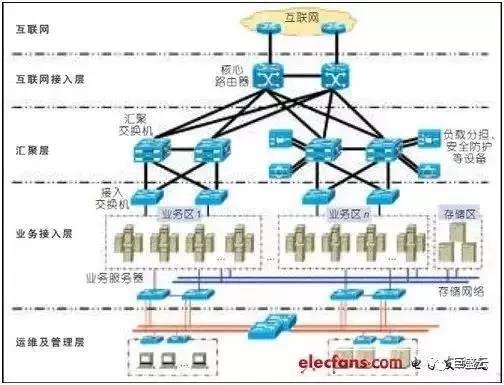

根據內外部分流原則,數據中心網絡可分為4 層:互聯網接入層、匯聚層、業務接入層和運維管理層。

最常見的數據中心網絡分層如圖所示。

互聯網接入層配置核心路由器實現與互聯網的互聯,對互聯網數據中心內網和外網的路由信息進行轉換和維護,并連接匯聚層的各匯聚交換機,形成數據中心的網絡核心。

匯聚層配置匯聚交換機實現向下匯聚業務接入層各業務區的接入交換機,向上與核心路由器互聯。部分流量管理設備、安全設備部署在該層。大客戶或重點業務可直接接入匯聚層交換機。

業務接入層通過接入交換機接入各業務區內部的各種服務器設備、網絡設備等。

運維管理層一般獨立成網,與業務網絡進行隔離,通過運維管理層的接入及匯聚交換機連接管理子系統各種設備。

1.2 分區

按照關聯性、管理、安全防護等方面的不同需求,可將數據中心網絡劃分為不同的區域:互聯網域、接入域、服務域、管理域、計算域等,各安全域之間經過防火墻隔離,確保相應的訪問控制策略。

互聯網域包括實施自助管理的管理用戶和訪問應用的最終用戶。

接入域為用戶接入數據中心提供統一的界面和接口,又稱為非軍事化隔離區(DMZ)。服務域提供域名解析、身份認證授權、IP 地址轉換等網絡服務功能。計算域提供計算服務,可以根據安全需求再劃分安全子域。管理域提供安全管理、運營管理、業務管理等。

相對來說,計算域和管理域的安全級別最高,服務域和接入域次之,用戶域最低。

1.3 分級

服務器資源是數據中心的核心,按服務器服務功能將其分為可管理的層次,打破將所有功能都駐留在單一服務器時帶來的安全隱患,增強了擴展性和可用性。

服務器層直接與接入設備相連,提供面向客戶的應用,如IIS、服務器等等。

應用層用來粘合面向用戶的應用程序、后端的數據庫服務器或存儲服務器,如WebLogic、J2EE 等中間件技術。

數據庫層包含了所有的數據庫、存儲和被不同應用程序共享的原始數據,如MS SQL Server、Oracle 9i、等。

在以上3 種的分層分區域的設計下,不同網絡區域之間的安全關系明確,可對每個區域進行安全實施,而對其他區域不會干擾;最大限度地隔離故障區域,加快故障收斂時間,提高可用性;可根據不同的區域和層次的功能分別建設,業務部署靈活;網絡結構清晰,易管理。

2 互聯網數據中心安全威脅

侵入攻擊、拒絕服務攻擊(DoS)和分布式拒絕服務攻擊(DDoS)、蠕蟲病毒是互聯網數據中心面臨的最主要的3 類安全威脅。

數據中心網絡安全防護部件眾多,各網絡層次上不同的安全設備相互合作,形成整個安全防護體系。對數據中心網絡基礎設備的非法侵入和危害使侵入攻擊具有強大的破壞能力和隱蔽性,對某一個網絡設備的侵入可能影響到整個數據中心安全防衛體系。

在DoS 和DDoS 中,攻擊者通過惡意搶占網絡資源,使數據中心無法正常運營。此類攻擊是互聯網數據中心最常預見的攻擊,同時也需要防范利用數據中心內部僵尸主機對互聯網上其他主機進行攻擊。

利用軟件系統設計的漏洞對應用的攻擊包括惡意蠕蟲、病毒、緩沖溢出代碼、后門木馬等,攻擊者獲取存在漏洞的主機的控制權后對病毒進行復制和轉播,在已感染的主機中設置后門或者執行惡意代碼,導致用戶帶寬資源被占用,或者數據中心增值業務受到威脅。因其傳播都基于現有的業務端口,傳統的防火墻對此類攻擊缺乏足夠的檢測能力。更為嚴峻的是數據中心抵抗飛速增長的應用的“零日攻擊”問題。

3 互聯網數據中心安全防護措施

為保障互聯網數據中心的安全,抵御各種威脅和攻擊,需要聯合使用安全體系中各個層次的安全技術,形成一個完善的安全防預體系。

3.1 虛擬專用網

為了在不安全的互聯網中實現企業應用的安全訪問和數據的安全傳輸,虛擬專用網(VPN) 技術無疑是互聯網數據中心必不可少的安全技術。VPN 通過互聯網建立一個臨時的、安全的連接,形成一個穿越公網的安全穩定的虛擬私有廣域網。網絡的VPN 應用有兩種:除了提供防火墻到防火墻的VPN 應用,支持應用在企業分支機構之間互通信息外,還提供移動用戶到VPN 防火墻/網關設備的VPN 應用,支持移動辦公的IP 地址不固定的企業員工從互聯網上對企業內部資源的訪問。隨著互聯網數據中心業務的不斷擴大,還需要保障在有限的網絡帶寬下實現VPN,并提供業務質量(QoS) 保證。目前的趨勢是采用網絡控制和應用控制,即和身份和訪問管理(IAM) 技術結合,提供更靈活的訪問控制和安全隔離服務。

3.2 虛擬局域網

數據中心多業務運營的需求,使得數據中心網絡中服務器和客戶端之間的縱向流量大于服務器之間的橫向流量,需要使用虛擬局域網將不同客戶的不同業務從第二層隔離開,分配一個VLAN 和IP 子網。專用VLAN 可以有不同安全級別的端口:專用端口與服務器連接,只能與混雜端口通信;混雜端口與路由器或交換機接口相連,也可以和共有端口通信;共有端口之間也可以相互通信,主要用于需要相互通信的客戶之間。

3.3 防火墻

防火墻是數據中心網絡最基本的安全設備,可以對不同的信任級別的安全區域進行隔離,保護數據中心邊界安全,同時提供靈活的部署和擴展能力。DoS 攻擊和DDoS 攻擊的手段繁多、攻擊時流量突然增大,因此防DoS 攻擊對防火墻的功能要求和性能要求比較大。目前互聯網數據中心對防火墻的重點需求是基于狀態的包檢測功能和虛擬防火墻。狀態防火墻設備將狀態檢測技術應用在ACL 技術上,動態的決定哪些數據包可以通過防火墻,而基于流的狀態檢測技術可以提供更高的轉發性能。在物理防火墻無法滿足實際網絡環境的情況下,可以實施虛擬防火墻,將物理防火墻邏輯劃分出多個相互無干擾的虛擬防火墻,并依據業務需求設置合理的細粒度的訪問控制措施。另外,具有QoS 機制的防火墻能夠提供流量控制功能,針對不同的應用做出合理的帶寬分配和流量控制,防止某個應用如FTP、Telnet 在某個的時間內獨占帶寬資源而導致關鍵業務流量丟失和實時性業務流量中斷。

目前大多數據中心實施雙機部署、或者部署異構防火墻,以滿足高可用性的要求。

3.4 流量清洗

為監控、告警、防護對應用服務器發起的DOS/DDOS 攻擊,可在互聯網數據中心出口處部署流量清洗設備,監測異常流量,當發現攻擊時,開啟防御,將異常流量牽引出來進行清洗,將正常的流量回注到服務器進行業務處理。

3.5 入侵防御

入侵防御系統檢測蠕蟲、網絡釣魚、后門木馬、間諜軟件等應用層攻擊,可在互聯網數據中心出口和內部各安全區的網絡匯聚層采用旁掛或者與網絡設備融合的部署方式進行部署,主動提供防護,預先對入侵流量進行攔截,配合防火墻和安全網關設備形成從鏈路層到應用層的全面防護。互聯網數據中心的應用流量對入侵防御系統的性能提出了挑戰,需要具備高精度、高效率的入侵檢測引擎和全面及時的攻擊特征庫。

3.6 安全管理

為達到互聯網數據中心的運營要求,除了部署健全的網絡安全基礎設施外,還需建設的系統的、多層次的、可運營的安全管理系統,確保安全策略的集中部署、安全部件的統一管理,安全事件的高度關聯,從安全管理上提升數據中心的整體安全防御能力。

首先應制訂正式、有效、全面的安全管理制度,在安全管理機構與崗位設置上嚴格把關。加強系統安全運維管理,定期進行設備檢查、安全監察、漏洞掃描,并采取及時地安全事件處置措施,還可利用輔助性管理工具,實現安全配置的自動管理。

在安全信息和事件管理方面,應對網絡設備、主機服務器、數據庫、應用系統、云平臺自身管理節點的安全信息與事件進行管理,進行安全日志管理,針對操作日志、運行日志、故障日志等進行管理,提供設備、主機、應用系統、漏洞、網絡流量、主機資產等報告。

在用戶身份認證與訪問管理方面,應按照不同用戶等級,設計相應的數據中心資源訪問用戶的訪問權限。用戶訪問等級權限應區分管理員用戶、普通用戶的不同權限。

在故障管理方面,應進行故障預防管理,通過對高危操作的預防以達到將隱患消除在萌芽狀態的目的。

可根據不同高危類別,設定不同級別的高危動作。應進行故障管理,如告警處理、故障處理、應急處理、部件更換等方面。

4 結束語

由于互聯網數據中心設備的集中、數據的集中、應用的集中以及通過互聯網的訪問模式的特點,為提供企業級的優質的業務服務能力,互聯網數據中心安全成為其建設和運營最需要關注的問題,需要在安全設備部署和安全管理兩方面共同配合,搭建一個立體無縫的安全平臺,形成全方位一體化的安全防御系統。同時,互聯網數據中心的網絡安全的建設是一個不斷發展更新的過程,需要及時的調整已有的安全策略,設計新的網絡安全方案、技術和服務,進行更全面和完善的網絡安全規劃和建設。